本周的数据有所呈现,在漏洞收录方面存在令人担忧的状况。我们着重关注涉及的0day漏洞,关注相关厂商品漏洞的情况,关注高危漏洞的具体情形,关注厂商的修补动作,关注攻击者利用漏洞的方式,关注各产品的受影响状况,以此为你层层拨开这些漏洞背后的隐忧。

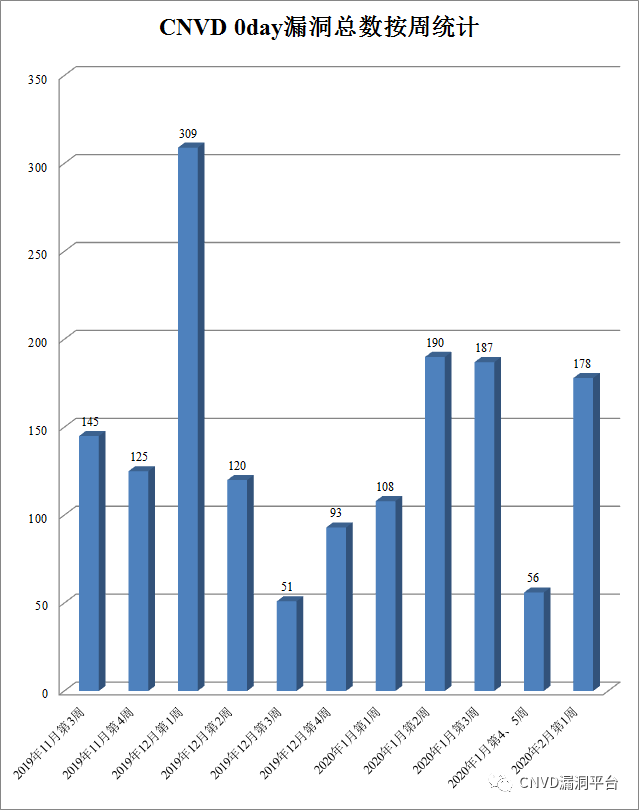

惊人的0day占比

本周收录的漏洞中,0day漏洞数量为178个,占比31%。这类零日漏洞十分危险,原因是它们刚被发现,厂商常常来不及作出应对。像“WordPress Core xmlrpc.php拒绝服务漏洞”“TP-Link Archer VR300跨站脚本漏洞”这类代码攻击漏洞,已经在互联网上出现了,它们有可能被不法分子利用,进而用来攻击网站以及设备。

0day漏洞一旦被发现,很快就会变成黑客的“武器库”。用户的网站、路由器等设备,有可能在毫无防备的状况下遭受攻击,进而导致数据泄露、服务中断等问题出现,给个人和企业造成重大损失 。

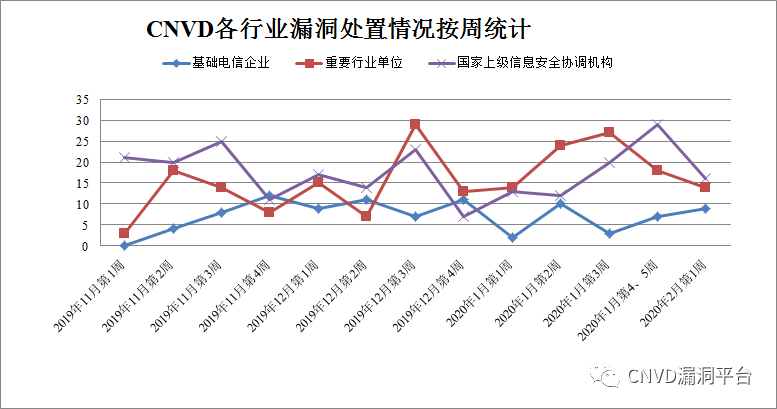

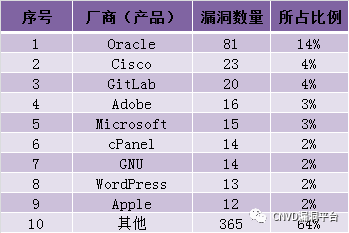

多家厂商受波及

CNVD整理发布的漏洞涉及众多厂商,比如Oracle、Cisco、GitLab等。这些厂商在行业里有重要地位,它们的产品应用广泛。从数据中能看出,这些厂商品的漏洞数量不少。各个厂商的产品被大量使用,一旦漏洞被利用,影响面就会极广。

比如企业常用的Oracle数据库,一旦遭受攻击,企业生产运营可能陷入混乱,数据安全会面临巨大威胁,造成的损失无法估量。还有Cisco的网络设备,一旦被攻击,企业生产运营可能陷入混乱,数据安全会面临巨大威胁,造成的损失无法估量。以及GitLab的代码管理工具等,一旦遭到攻击,企业生产运营可能陷入混乱,数据安全会面临巨大威胁,造成的损失无法估量。

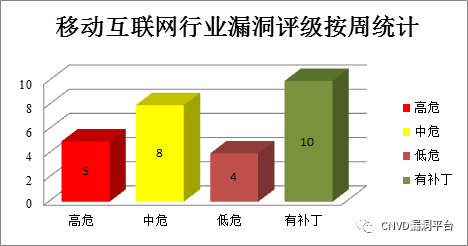

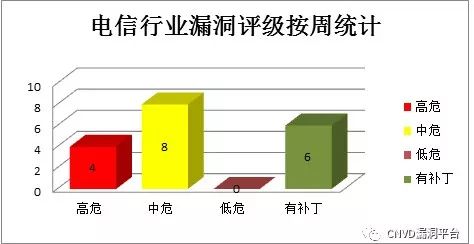

高危漏洞的隐患

“Cisco IOS和Cisco IOS XE Software跨站请求伪造漏洞”,“Microsoft .NET Framework远程代码执行漏洞(CNVD - 2020 - 03547)”等多个漏洞,其综合评级为“高危” 。这些被评为高危的漏洞,如同定时炸弹,随时都有可能爆炸 。它们影响的产品涵盖网络设备、软件框架等关键部分。

攻击者利用这些高危漏洞,能更轻易地控制受影响系统,企业的内部网络可能遭受攻击,个人的电脑设备也可能遭受攻击,会带来数据泄露、系统崩溃等后果 。

厂商的修补之举

面对这些漏洞,相关厂商发布了修补程序,发现产品漏洞后,厂商立刻组织技术团队进行修复,修复后经过测试发布补丁,用户可参照CNVD相关行业漏洞库链接获取更新程序。

及时修补漏洞,这是阻止攻击的有效办法。用户下载安装修补程序,如此便能在设备和系统上加一道防护墙,进而降低被攻击概率,最终保障自身安全。

攻击者的利用手段

攻击者利用这些漏洞的途径多种多样,他们能够执行任意代码,侵入系统后肆意妄为,能够提升权限,获取更高级访问权限,从而完全控制受影响系统,还能够修改配置和数据库表条目,干扰系统正常运行,甚至导致拒绝服务。

在网络黑市,这些漏洞信息有可能被以高价售卖,进而为不法分子提供攻击工具,他们会精心策划攻击,这可能致使企业遭受经济损失,还会导致个人隐私被泄露。

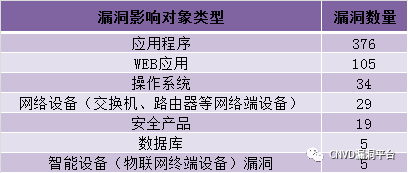

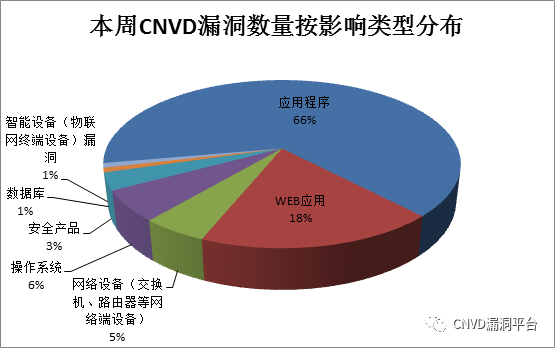

各产品影响概述

本周,Apple产品出现了多个漏洞,攻击者能够借助这些漏洞执行代码,还能提升权限。与此同时,Microsoft、Cisco、Adobe等多款产品也被曝出存在不少漏洞,攻击者可利用这些漏洞执行任意代码,也能提升权限,进而导致拒绝服务等情况。这些产品在日常生活以及工作中被广泛使用。

拿苹果产品来说,不少人会用它来工作,也会用它来娱乐;而微软的操作系统,是企业以及个人电脑的主流。这些产品要是受到影响,那就表明很多人的生活和工作都会被干扰,数据安全同样难以得到保障。

看到存在这么多漏洞以及潜在威胁,你认为在日常使用电子设备的时候,还需要注意哪些方面来保障安全?在日常使用软件的时候,又需要注意哪些方面来保障安全?欢迎为本文点赞,欢迎分享本文,还欢迎在评论区留言展开讨论。